Tout d'abord j'ai installé le fichier lié au challenge "We have a leak.zip"

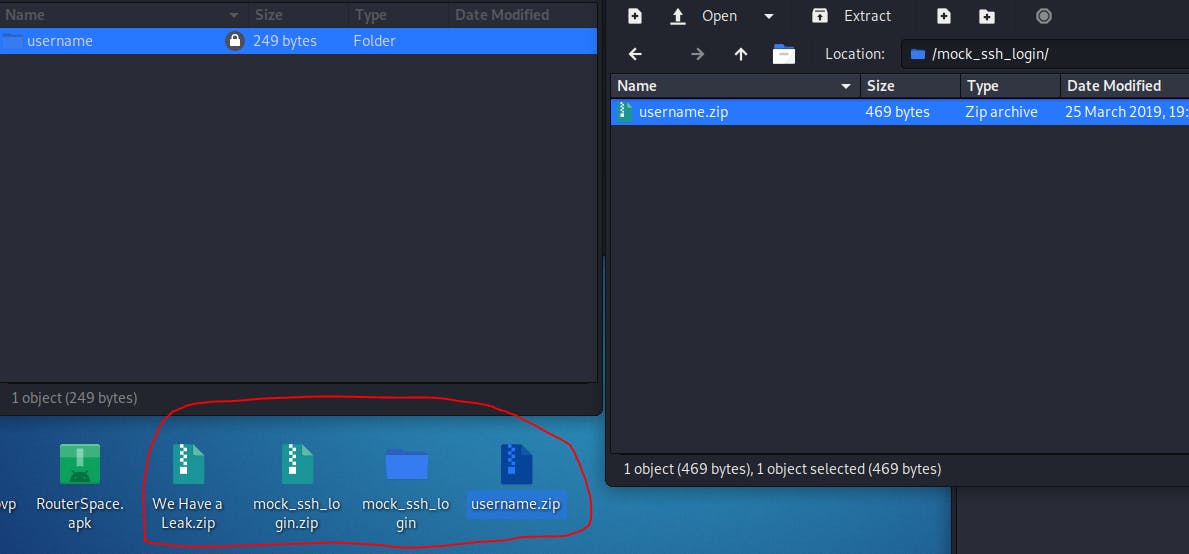

dans ce fichier, on en retrouve plusieurs autres, que j'ai placé sur mon bureau

dans ce fichier, on en retrouve plusieurs autres, que j'ai placé sur mon bureau

en essayant d'ouvrir le dernier se prénommant "password.zip" j'ai pu remarquer qu'il est protégé par un mot de passe

en essayant d'ouvrir le dernier se prénommant "password.zip" j'ai pu remarquer qu'il est protégé par un mot de passe

je décide donc de lancer un simple bruteforce avec la wordlist "rockyou.txt" avec fcrackzip mais cela ne va rien donner :/

je décide donc de me repencher sur la description du chall : Super Secure Startup's private information is being leaked; can you find out how?

Après une simple recherche je tombe sur un compte twitter qui m'a tout l'air intéressant

je décide donc de lancer un simple bruteforce avec la wordlist "rockyou.txt" avec fcrackzip mais cela ne va rien donner :/

je décide donc de me repencher sur la description du chall : Super Secure Startup's private information is being leaked; can you find out how?

Après une simple recherche je tombe sur un compte twitter qui m'a tout l'air intéressant

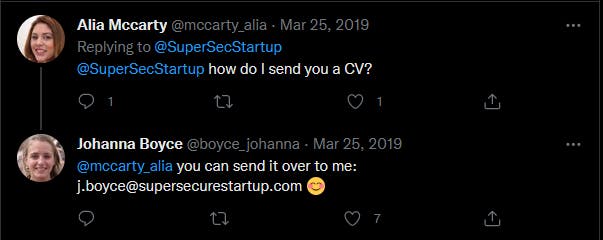

en scrollant je tombe sur la réponse d'une employée liant son mail

en scrollant je tombe sur la réponse d'une employée liant son mail

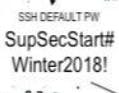

mais je ne trouve rien d'intéressant sur son compte mis à part quelques centres d'intérêts en cherchant donc d'autres potentiels employé je tombe sur le profil d'une qui va voir un post plutôt intéressant :

mais ce mot de passe ne marche pas étant donné que le fichier dont j'essayais de trouver le mot de passe se nommait "username" j'ai donc essayé de faire une liste des employés et d'essayer différentes variations de leurs noms jusqu'à tomber sur

en essayant donc "j.terranwald" cela à marche il me reste donc maintenant qu'un dernier fichier auquel je devais trouver le mot de passe pour accéder au flag, encore la comme le dossier se nomme "password" je repense a celui que j'avais trouvé auparavant "SupSecStart#Winter2018!" mais il ne marche pas, néanmoins je fais le lien entre l'arrivé de j.terranwald dans l'entreprise et la date présente dans le mot de passe :

en essayant donc "j.terranwald" cela à marche il me reste donc maintenant qu'un dernier fichier auquel je devais trouver le mot de passe pour accéder au flag, encore la comme le dossier se nomme "password" je repense a celui que j'avais trouvé auparavant "SupSecStart#Winter2018!" mais il ne marche pas, néanmoins je fais le lien entre l'arrivé de j.terranwald dans l'entreprise et la date présente dans le mot de passe :

et change celle ci pour devenir : "SupSecStart#Spring2019!" qui va de ce fait marcher et me permettre d'avoir le flag !

![[FR] HTB - We have a leak | write up](https://cdn.hashnode.com/res/hashnode/image/upload/v1648392338946/SN8P1JhEi.png?w=1600&h=840&fit=crop&crop=entropy&auto=compress,format&format=webp)